| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- 연산자

- HP

- ListView

- blockchain

- 패널 교체

- 배열

- golang

- 코틀린

- node.js

- 함수

- Overloading

- 노트북

- 리스트 뷰

- go

- adapter

- Java

- 자바스크립트

- 안드로이드

- js

- 자바

- Python

- 싱글 스레드

- Array

- var

- 파이썬

- 노트북 추천

- Android

- 오버로딩

- javascript

- Kotlin

- Today

- Total

Bbaktaeho

[FIDO] FIDO의 이점 (보안, 생체 인식) 본문

[FIDO] FIDO의 이점 (보안, 생체 인식)

Bbaktaeho 2020. 10. 12. 19:01들어가며

우리는 보통 비밀번호를 생성할 때 새로운 비밀번호를 만들지 않고 기존에 사용하던 비밀번호를 재사용해서 온라인 계정을 만들어냅니다.

그 이유는 기억하기도 쉽고 새로 만들어내야 하는 번거로움이 없기 때문입니다. 즉, 사용성이 매우 편하기 때문입니다.

하지만 이러한 비밀번호는 많은 문제를 가지고 있습니다.

문제점

-

평균 60% 온라인 사용자가 공통된 비밀번호를 다양한 계정에서 사용

저도 약 2개의 비밀번호로 모든 온라인 계정을 관리하고 있습니다. 단 하나의 계정에서 비밀번호를 탈취당하면 많은 계정에 영향을 미칠 것입니다.

-

온라인 이용자 45% 가 평균적으로 쉬운 비밀번호 사용

쉬운 비밀번호를 사용한다는 건 그만큼 많은 온라인 이용자들이 같은 비밀번호를 사용하고 있다고도 할 수 있습니다. 2019년 최악의 비밀번호에서 내가 사용하는 비밀번호가 있는지 확인해보고 있다면 수정하는 것이 좋을 것 같습니다.

쉬운 비밀번호를 여러 사용자가 같이 사용하고 있다면 문제가 될 수밖에 없겠죠? -

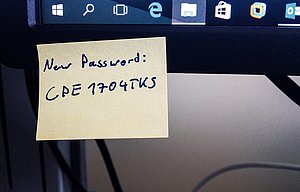

온라인 이용자 56% 가 비밀번호를 종이나 파일에 기록해놓고 사용

계정마다 비밀번호를 다르게 하다 보면 기억하기 어렵습니다. 이 때문에 비밀번호를 기록해서 가지고 있는데요, 저는 군대 행정반에서 이와 같은 문제를 접했습니다. 보안 감사 전날에 모두 정리했던 기억이 납니다. 실제 인터뷰 사진으로 공개된 비밀번호로 해킹 사례까지 있다고 하니 각별히 주의해야 할 것 같습니다.

-

온라인 해킹 81% 가 비밀번호 탈취, 유추를 통해서 발생

여러 해킹 기법이 있지만 단순하게 비밀번호 탈취로 해킹이 일어나는 일이 더 빈번하다고 합니다.

-

기업 비밀번호의 문제점

로그인의 ID 및 액세스 관리 책임자 존 베넷은 “비밀번호는 전통적으로 기업의 최전방 방어선이었지만 지속적으로 불만족과 위험을 유발하고 있다. 게다가 대부분의 기업에서 비밀번호 공유 및 재사용이 보편적으로 발생하고 있으며 직원들은 하나의 비밀번호를 평균 13회 재사용하고 있다”라고 말했고, IT의 감독을 받지 않는 처음 보는 비밀번호가 등장하고 있다”라고 말했습니다. 자세한 내용은 여기에서 확인하실 수 있습니다.

FIDO Protocol 적용

비밀번호로 야기되는 문제를 해결하기 위해서 더 강하게 만드는 것은 올바른 해결 방법이 아닙니다.

어렵게 변경된 비밀번호는 사용성 면에서 많은 불편함이 있을 수 있습니다.

기업에서는 비밀번호 관리자를 사용하는 방법, 비밀번호 사용자 교육, 정기적인 비밀번호 감사 등이 있는데 비밀번호가 없다면 이와 같은 비용이 발생하지 않을 것입니다.

FIDO 프로토콜을 적용하게 된다면 비밀번호의 문제점을 해결할 수 있습니다.

매일 같은 일을 반복하면서 다른 결과를 바라는 것은 어리석은 일이다. -아인슈타인

파이도는 이러한 철학을 바탕으로 합니다

FIDO 이점

FIDO의 목표는 Simple 하고 Strong 한 인증체계를 갖는 것인데요.

기존 아이디, 비밀번호 방식을 버리고 고유한 생체 정보를 이용해서 간편하고 안전하게 온라인 인증을 하는 것입니다.

즉, 나 자신이 곧 비밀번호가 되고, 나만의 특징의 조합으로 소중한 나의 정보들을 지킬 수 있다는 것입니다.

다시 말해 FIDO는 우리의 비밀이 외부로 공유되지 않아야 하고(Not Shared)

다양한 인증요소(Multi-Factor)로 확인해야 합니다.

Not Shared 는 기존 아이디, 비밀번호 방식에서 온라인 로그인은 서버로 아이디와 비밀번호가 공유되지만 FIDO 방식은 내 인증 장치(Authenticator) 안에서만 안전하게 보관합니다. 서버로는 암호화된 공개 키만 보내서 인증하게 됩니다.

이러한 FIDO 방식은 생체정보 노출 위험을 원천 방지하고 서버의 변경 없이 다양한 인증수단을 추가 또는 교체가 가능합니다.

Multi-Factor 는 여러 가지 요소로 나를 인증하는 것입니다.

나 자신(WHAT I AM), 내가 가진 것(WHAT I HAVE), 내가 아는 것(WHAT I KNOW)으로 편의성과 보안성을 높이는 인증을 조합할 수 있습니다. 여기서 WHAT I AM 은 나의 생체 정보가 될 수 있고, WHAT I HAVE 는 내가 가진 디바이스 등이 될 수 있고, WHAT I KNOW 는 내가 알고 있는 1회용 비밀번호, PIN NUMBER가 될 수 있습니다.

적용 사례와 이점

그러면 이제 대표적인 기업을 통해서 실제로 FIDO Protocol 적용 사례를 알아보도록 하겠습니다.

-

GOOGLE

구글은 2017년부터 직원 업무용 로그인에 비밀번호가 필요 없는 USB 기반 FIDO 표준 U2F 보안키를 채택해 피싱 피해를 효과적으로 막고 있다고 합니다.

구글이 도입한 USB 보안키는 직원이 업무 계정에 로그인할 때 이중 요소 인증 과정을 대체했다고 하는데요. 구글에서 FIDO를 도입한 이래로 계정이 탈취된 사례가 보고되거나 확인된 바가 없다고 합니다. 또한, 비밀번호와 아이디를 리셋해야 하는 리소스 비용까지 줄일 수 있으니 보안성과 편의성, 그리고 비용 측면에서 많은 이점이 있다는 것을 알 수 있습니다. -

SKT

SK텔레콤이 제공하는 서비스를 이용하기 위한 계정인 T아이디에 FIDO를 2019년 9월 도입했습니다. 도입한 이유는 아이디와 비밀번호를 입력하는 기존 로그인 방식으로 인증을 처리 시 발생하는 보안상의 문제점을 해소할 수 있을 것이란 기대에서 도입했다고 합니다. 보안상 문제점은 이른바

크레덴셜 스터핑이라는 공격 방법으로 정보를 탈취당할 수 있다는 것인데요. 크레덴셜 스터핑이란 일반적으로 사람들이 많이 쓰는 비밀번호라든지, 살 수 있는 비밀번호를 구매해서 공격하는 것, 또는 보안이 취약한 사이트와 같은 아이디와 비밀번호를 사용하게 될 때 유출된 정보 등으로 공격하는 것입니다. SK텔레콤은 FIDO를 도입해서 크레덴셜 스터핑을 원천 차단했다고 합니다. 또한, 기존 로그인 방식으로 평균 30초가 걸렸던 반면, FIDO 도입 이후 5초 이하로 평균 시간도 줄어들었다고 합니다. 역시 FIDO의 이점인 보안성과 편의성을 그대로 보여주는 사례입니다. -

SAMSUNG

삼성 SDS는 2015년 8월 samsung pay를 선보였습니다. 삼성페이는 생체 인증을 바탕으로 결제를 가능하게 하는 기술입니다. 이전 결제 방식의 복잡한 인증과정은 사용자의 피로도를 증가시켰으며, 이로 인해 발생한 고객만족도 저하는 기업의 서비스 경쟁력을 악화시켰는데요.. 복잡한 결제 승인 방식을 나의 지문으로 빠르게 승인받을 수 있다는 것이 삼성페이의 큰 장점입니다. 그뿐만 아니라 삼성SDS FIDO는 온라인 쇼핑몰에 활용하면 기업 측면에서 구매 포기 감소로 인한 매출이 오르는 이익이 있다고 하며, 소비자 측면에선 간편 결제가 가능하여 편리하다는 이점이 있다고 합니다. 또한, 은행 서비스에 활용하면 기업 측면에서 금융 보안 사고를 예방할 수 있고, 소비자 측면에서 공인인증서 설치가 불필요한 이점이 있다고 하네요.

-

그 외

참고 자료를 확인해주세요!